Резюме

RutOS использует стандартный пакет Linux iptables в качестве брандмауэра, который использует цепочки маршрутизации и политики для облегчения контроля над входящим и исходящим трафиком. Эта глава представляет собой обзор раздела Брандмауэр.

общие настройки

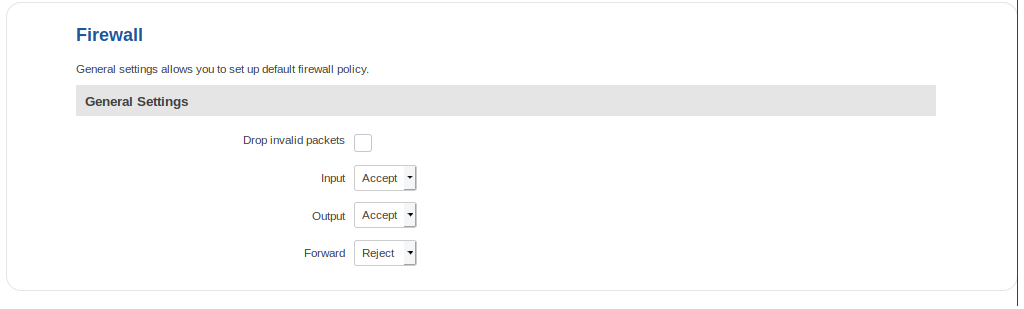

Вкладка Общие настройки используется для настройки основных политик брандмауэра устройства. На приведенном ниже рисунке показан пример раздела "Общие настройки", а в таблице ниже представлена информация о полях, содержащихся в этом разделе:

| Имя | Значение | Описание |

|---|---|---|

| Drop invalid packets | yes | no; Default: no | Действие «Отбросить» выполняется для пакета, который определен как недопустимый. |

| Input | Reject | Drop | Accept; Default: Accept | Действие *, которое должно выполняться для пакетов, проходящих через входную цепочку |

| Output | Reject | Drop | Accept; Default: Accept | Действие *, которое должно выполняться для пакетов, проходящих через цепочку вывода |

| Forward | Reject | Drop | Accept; Default: Reject | Действие *, которое должно выполняться для пакетов, проходящих через цепочку пересылки |

* Когда пакет проходит через цепочку брандмауэра, он сопоставляется со всеми правилами этой конкретной цепочки. Если ни одно правило не соответствует указанному пакету, выполняется соответствующее Действие (Отбросить, Отклонить или Принять).

Accept- пакет переходит к следующей цепочке

Drop - пакет остановлен и удален

Reject- пакет останавливается, удаляется и, в отличие от Drop, ICMP-пакет, содержащий сообщение об отклонении, отправляется источнику отброшенного пакета.

DMZ

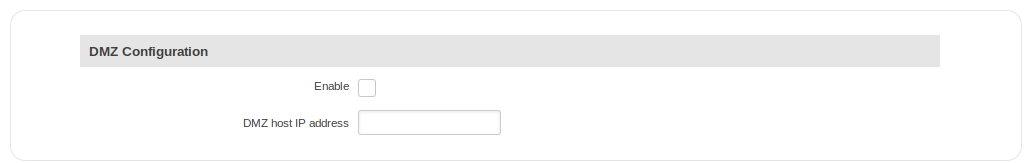

Включив DMZ для определенного внутреннего хоста (например, вашего компьютера), вы сделаете этот хост и его службы доступными для WAN-сети маршрутизатора (например, Интернет).

| Имя | Значение | Описание |

|---|---|---|

| Source zone | yes | no; Default: no | Включает и выключает DMZ |

| DMZ host IP address | ip; Default: " " | Внутренний хост, к которому будет применяться правило DMZ |

Зона переадресации

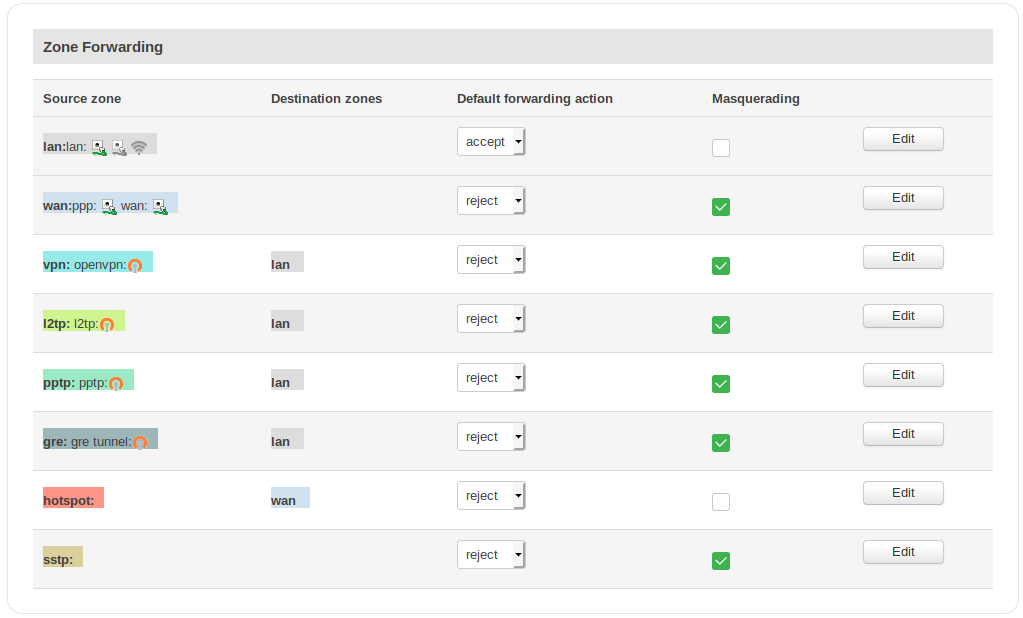

Раздел зоны группирует один или несколько интерфейсов и служит источником или местом назначения для переадресации, правил и переадресации. Раздел Zone Forwarding позволяет вам настроить эти переадресации.

| Имя | Значение | Описание |

|---|---|---|

| Source zone | gre: gre tunnel | hotspot: | l2tp: l2tp | pptp: pptp | vpn: openvpn | wan: ppp | lan: lan | Исходная зона, из которой будут перенаправляться пакеты данных. |

| Destination zones | gre: gre tunnel | hotspot: | l2tp: l2tp | pptp: pptp | vpn: openvpn | wan: ppp | lan: lan | Зона назначения, в которую будут перенаправляться пакеты данных. |

| Default forwarding action | Reject | Drop | Accept | Действие, которое нужно выполнить с перенаправленными пакетами |

Перенаправление порта

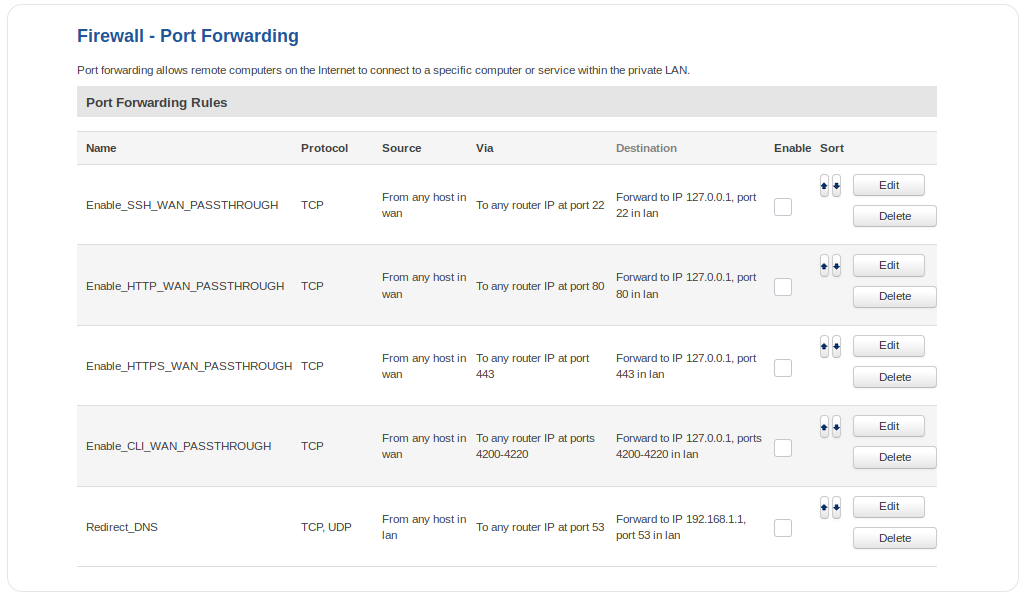

Окно «Переадресация портов» используется для настройки серверов и служб на компьютерах локальной сети. Ниже приведен обзор правил переадресации портов по умолчанию.

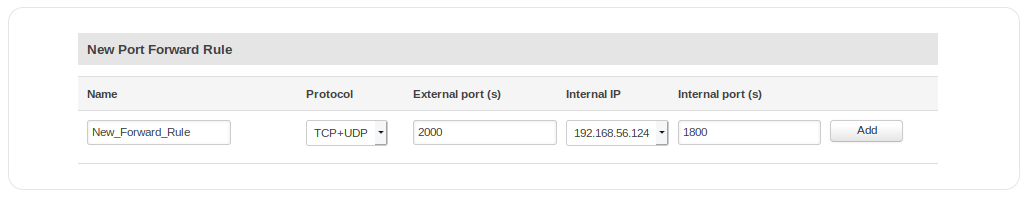

Новое правило переадресации портов

Если ни одно из правил по умолчанию не подходит для ваших целей, вы можете создать собственные правила с помощью вкладки New Port Forward Rule.

| Имя | Значение | Описание |

|---|---|---|

| Name | string; Default: " " | Название правила, используется исключительно для упрощения управления. |

| Protocol | TCP+UDP | TCP | UDP | ICMP | -- custom --; Default: TCP+UDP | Тип протокола входящего пакета |

| External port | integer [0..65535] | range of integers [0..65534] - [1..65535]; Default: " " | Трафик будет перенаправляться с этого порта в сеть WAN. |

| Internal IP address | ip; Default: " " | IP-адрес внутреннего компьютера, на котором размещена служба, к которой вы хотите получить доступ извне. |

| Internal port | integer [0..65535] | range of integers [0..65534] - [1..65535]; Default: " " | Правило перенаправит трафик на этот порт на внутренней машине. |

После того, как вы отправили необходимую информацию, нажмите кнопку «Добавить», расположенную на вкладке «Новое правило переадресации портов».

Конфигурация правила переадресации портов

Чтобы настроить правило переадресации портов, нажмите кнопку «Изменить», расположенную рядом с ним. Ниже приводится продолжение предыдущего примера нового правила переадресации портов, в котором мы рассмотрим конфигурацию вновь созданного правила.

| Имя | Значение | Описание |

|---|---|---|

| Enable | yes | no; Default: no | Включает и выключает правило |

| Name | string; Default: " " | Название правила. Это используется для упрощения управления. |

| Protocol | TCP+UDP | TCP | UDP | ICMP | -- custom --; Default: TCP+UDP | Определяет, к каким протоколам должно применяться правило |

| Source zone | gre: gre tunnel | hotspot: | l2tp: l2tp | pptp: pptp | vpn: openvpn | wan: ppp | lan: lan ; Default: wan: ppp | Исходная зона, из которой будут перенаправляться пакеты данных. |

| Source MAC address | mac; Default: " " | Соответствует входящему трафику только от этих MAC-адресов. |

| Source IP address | ip; Default: " " | Соответствует входящему трафику только с этого IP-адреса или диапазона IP-адресов. |

| Source port | integer [0..65535] | range of integers [0..65534] - [1..65535]; Default: " " | Соответствует входящему трафику, исходящему из заданного исходного порта или диапазона портов только на клиентском хосте. |

| External IP address | ip; Default: " " | Соответствует входящему трафику, направленному только на указанный IP-адрес. |

| External port | integer [0..65535] | range of integers [0..65534] - [1..65535]; Default: " " | Задает внешний порт, то есть порт, из которого третье лицо подключается. |

| Internal zone | gre: gre tunnel | hotspot: | l2tp: l2tp | pptp: pptp | vpn: openvpn | wan: ppp | lan: lan ; Default: lan: lan | Задает внутреннюю зону, то есть зону, в которую будет перенаправляться входящее соединение. |

| Internal IP address | ip; Default: " " | Задает внутренний IP-адрес, то есть IP-адрес, на который будет перенаправлено входящее соединение. |

| Internal port | integer [0..65535] | range of integers [0..65534] - [1..65535]; Default: " " | Задает внутренний порт, то есть порт, на который будет перенаправляться входящее соединение. |

| Enable NAT loopback | yes | no; Default: no | Обратная петля NAT позволяет вашей локальной сети (то есть за вашим маршрутизатором / модемом) подключаться к прямому IP-адресу (например, 208.112.93.73) машины, которая также находится в вашей локальной сети. |

| Extra arguments | string; Default: " " | Передает дополнительные аргументы в iptables. Используйте с осторожностью! |

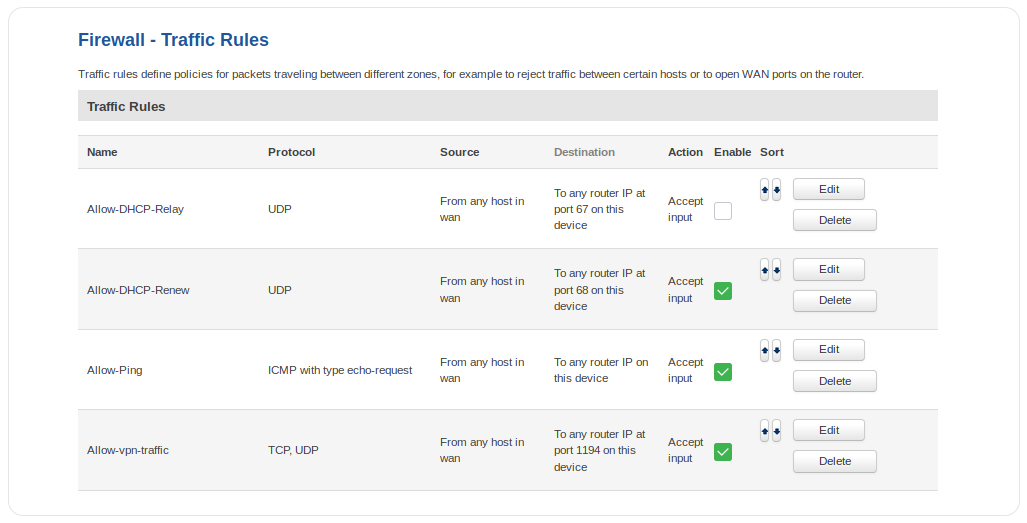

Правила трафика

Страница правил трафика содержит более общее определение правила. С его помощью вы можете блокировать или открывать порты, изменять способ пересылки трафика между LAN и WAN и многое другое.

| Имя | Описание |

|---|---|

| Name | Название правила, используется исключительно для упрощения управления. |

| Protocol | Тип протокола входящего пакета |

| Source | Исходная зона, из которой будут перенаправляться пакеты данных. |

| Destination | Перенаправить согласованный трафик на указанный IP-адрес и порт назначения |

| Action | Действие, которое нужно выполнить с пакетом, если он соответствует правилу |

| Enable | Включает или выключает правило. Если этот флажок не установлен, правило не будет удалено, но оно также не будет загружено в брандмауэр. |

| Sort | Когда приходит пакет, он проверяется на соответствие правилу. Если существует несколько совпадающих правил, применяется только первое, то есть порядок в списке правил влияет на работу вашего брандмауэра, поэтому вам предоставляется возможность сортировать список, как вы сочтете нужным. |

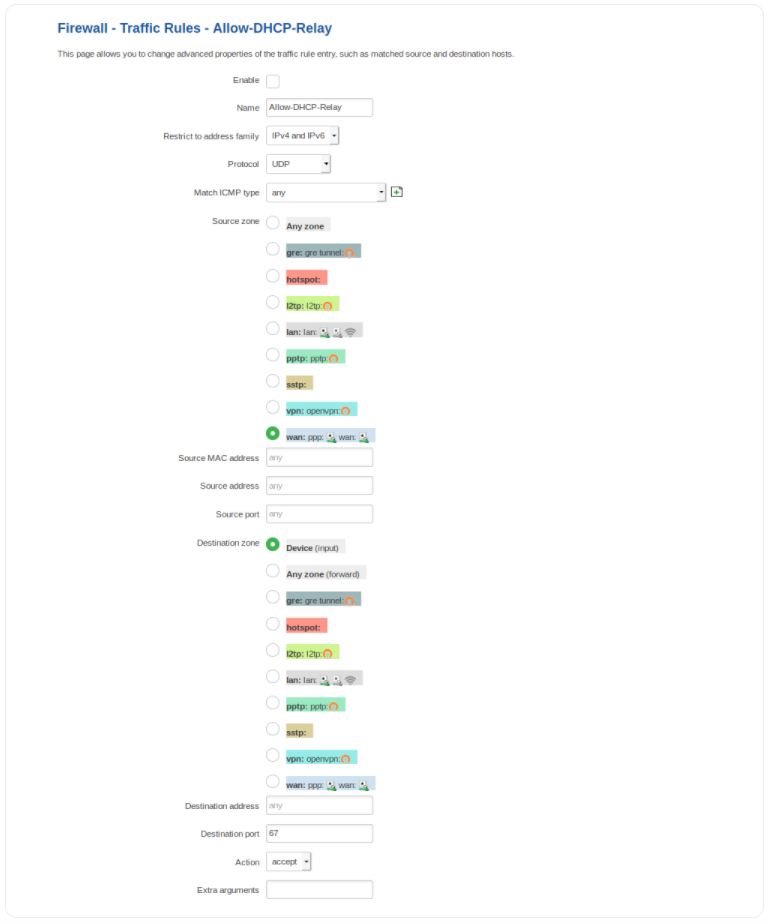

Конфигурация правил трафика

Чтобы настроить правило трафика, нажмите кнопку «Изменить», расположенную рядом с ним. Таким образом, вы можете настроить правило почти до совершенства, если захотите. На рисунке ниже показан пример редактирования правила по умолчанию «Allow-DHCP-Relay». Все правила настроены одинаково, но с разными настройками.

| Имя | Значение | Описание |

|---|---|---|

| Enable | yes | no; Default: no | Включает или выключает правило |

| Name | string; Default: " " | Название правила. Это используется для упрощения управления. |

| Restrict to address family | IPv4 and IPv6 | IPv4 only | IPv6 only; Default: IPv4 and IPv6 | Название правила, используется исключительно для упрощения управления. |

| Protocol | TCP+UDP | TCP | UDP | ICMP | -- custom --; Default: TCP+UDP | Определяет, к каким протоколам должно применяться правило |

| Source zone | gre: gre tunnel | hotspot: | l2tp: l2tp | pptp: pptp | vpn: openvpn | wan: ppp | lan: lan ; Default: wan: ppp | Определяет внешнюю зону, то есть зону, из которой будет исходить стороннее соединение. |

| Source MAC address | mac; Default: " " | Задает MAC-адрес внешнего хоста, т.е. правило будет применяться только к хостам, MAC-адреса которых указаны в этом поле. |

| Source IP address | ip; Default: " " | Задает IP-адрес или диапазон IP-адресов внешнего хоста, т.е. правило будет применяться только к хостам, для которых IP-адреса указаны в этом поле. |

| Source port | integer [0..65535] | range of integers [0..65534] - [1..65535]; Default: " " | Specifies the port or range of ports that the external host host will using as their source, i.e., the rule will apply only to hosts that use source ports specified in this field |

| External IP address | ip | ip/netmask | ANY; Default: ANY | Задает внешний IP-адрес или диапазон внешних IP-адресов локального хоста, т.е. правило будет применяться только к внешним IP-адресам, указанным в этом поле. |

| External port | integer [0..65535] | range of integers [0..65534] - [1..65535]; Default: " " | Задает внешний порт, то есть порт, из которого третье лицо подключается. |

| Destination zone | gre: gre tunnel | hotspot: | l2tp: l2tp | pptp: pptp | vpn: openvpn | wan: ppp | lan: lan ; Default: lan: lan | Сопоставлять перенаправленный трафик только с указанной зоной назначения |

| Destination address | ip; Default: " " | Сопоставлять перенаправляемый трафик только с заданным IP-адресом назначения или диапазоном IP-адресов |

| Destination port | integer [0..65535] | range of integers [0..65534] - [1..65535]; Default: " " | Сопоставлять перенаправленный трафик только с заданным портом назначения или диапазоном портов |

| Action | Drop | Accept | Reject | Don't track; Default: no | Действия, выполняемые с пакетом, если он соответствует правилу. Вы также можете определить дополнительные параметры, такие как ограничение объема пакетов и определение, к какой цепочке принадлежит правило. Не отслеживать - соединения с указанными параметрами не будут отслеживаться межсетевым экраном, т.е. никакие другие правила межсетевого экрана не будут применяться к указанной конфигурации. |

| Extra arguments | string; Default: " " | Добавляет в правило дополнительные параметры (указанные в этом поле) |

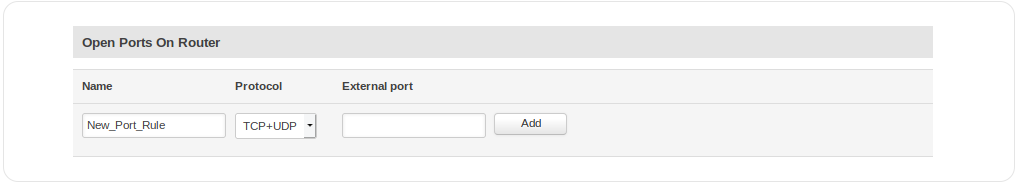

Открытые порты на маршрутизаторе

Правила открытия портов на маршрутизаторе могут открывать определенные порты и перенаправлять узлы, подключающиеся к маршрутизатору, из указанных зон на указанные порты.

| Имя | Значение | Описание |

|---|---|---|

| NAME | string; Default: " " | Название правила. Это используется для упрощения управления. Поле ИМЯ автоматически заполняется при указании номеров портов, если ИМЯ не было заранее указано пользователем. |

| PROTOCOL | TCP+UDP | TCP | UDP | Other; Default: TCP+UDP | Определяет, к каким протоколам должно применяться правило |

| EXTERNAL PORT | integer [0..65535] | range of integers [0..65534] - [1..65535]; Default: " " | Указывает, какой порт следует открыть |

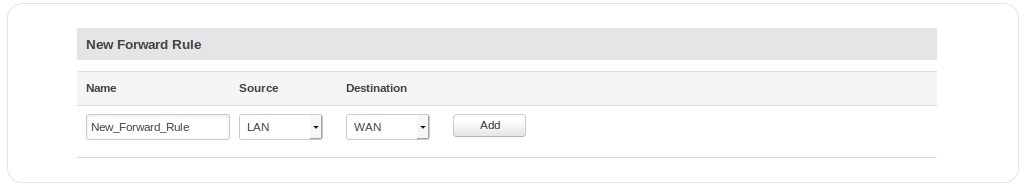

Новое правило переадресации

Новые правила переадресации позволяют создавать собственные правила переадресации зоны

| Имя | Значение | Описание |

|---|---|---|

| Name | string; Default: " " | Название правила, используется исключительно для упрощения управления. |

| Source | GRE | HOTSPOT | L2TP | LAN | PPTP | VPN | WAN; Default: LAN | Сопоставлять входящий трафик только с выбранного семейства адресов |

| Destination | GRE | HOTSPOT | L2TP | LAN | PPTP | VPN | WAN; Default: WAN | Перенаправлять входящий трафик только на выбранное семейство адресов |

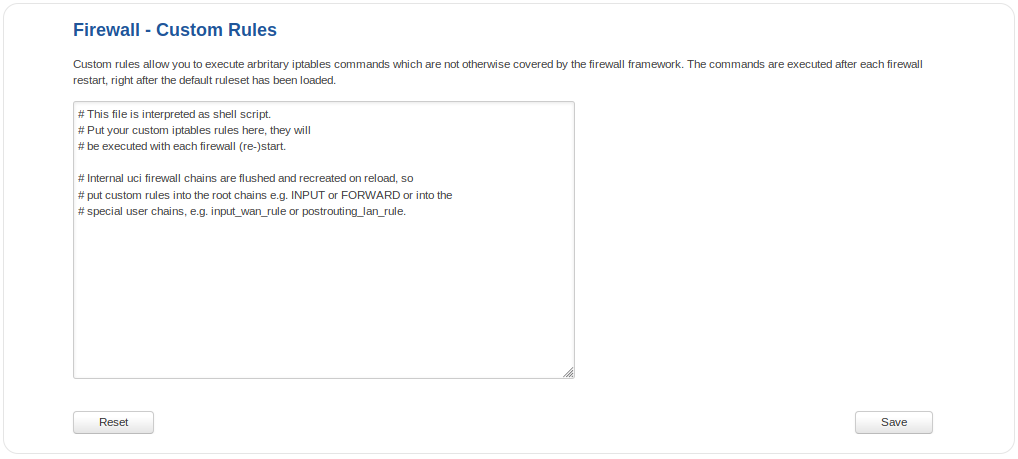

Пользовательские правила

Страница Custom Rules предоставляет максимальную свободу в определении ваших собственных правил - вы можете ввести их прямо в программу iptables. Просто введите правило в текстовое поле, и оно будет выполнено как сценарий оболочки Linux. Если вы не знаете, как использовать iptables, мы советуем вам проконсультироваться со специалистом или поискать в Интернете руководства, примеры и пояснения.

SYN Flood Protection

SYN Flood Protection позволяет вам защитить себя от атак, которые используют часть обычного трехстороннего рукопожатия TCP, чтобы потреблять ресурсы на целевом сервере и выводить его из строя. По сути, с DDOS SYN flood злоумышленник отправляет запросы TCP-соединения быстрее, чем целевая машина может их обработать, что приводит к перенасыщению сети.

| Имя | Значение | Описание |

|---|---|---|

| Enable SYN flood protection | yes | no; Default: yes | Включает и выключает настройку |

| SYN flood rate | integer; Default: 25 | Установите ограничение скорости (пакетов в секунду) для SYN-пакетов, выше которого трафик считается лавинным. |

| SYN flood burst | integer; Default: 50 | Установите предел пакетов для SYN-пакетов, выше которого трафик считается лавинным, если он превышает разрешенную скорость. |

| TCP SYN cookies | yes | no; Default: no | Разрешить использование файлов cookie SYN (конкретный выбор начальных порядковых номеров TCP серверами TCP) |